Un firewall es un dispositivo de seguridad de red, ya sea basado en hardware o software, que supervisa todo el tráfico entrante y saliente y, en función de un conjunto definido de reglas de seguridad, acepta, rechaza o elimina ese tráfico específico.

Aceptar: permitir el tráfico

Rechazar: bloquear el tráfico pero responder con un «error inalcanzable»

Descartar: bloquear el tráfico sin respuesta

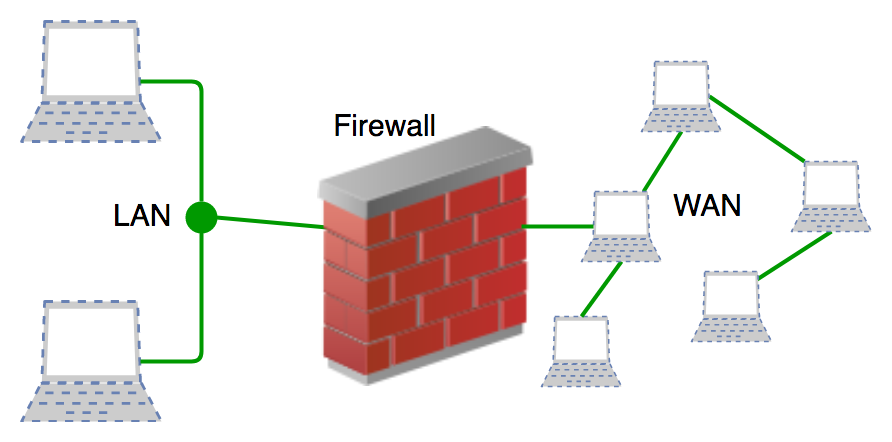

Un firewall establece una barrera entre las redes internas seguras y las redes externas que no son de confianza, como Internet.

Historia y necesidad de firewall

Antes de los cortafuegos, la seguridad de la red la realizaban las listas de control de acceso (ACL) que residían en los enrutadores. Las ACL son reglas que determinan si se debe otorgar o denegar el acceso a la red a una dirección IP específica.

Pero las ACL no pueden determinar la naturaleza del paquete que está bloqueando. Además, ACL por sí solo no tiene la capacidad de mantener las amenazas fuera de la red. Por lo tanto, se introdujo el Firewall.

La conectividad a Internet ya no es opcional para las organizaciones. Sin embargo, acceder a Internet brinda beneficios a la organización; también permite que el mundo exterior interactúe con la red interna de la organización. Esto crea una amenaza para la organización. Para proteger la red interna del tráfico no autorizado, necesitamos un Firewall.

Cómo funciona el cortafuegos

Firewall hace coincidir el tráfico de red con el conjunto de reglas definido en su tabla. Una vez que la regla coincide, la acción asociada se aplica al tráfico de red. Por ejemplo, las reglas se definen como que ningún empleado del departamento de recursos humanos puede acceder a los datos del servidor de códigos y, al mismo tiempo, se define otra regla como que el administrador del sistema puede acceder a los datos tanto del departamento técnico como del departamento de recursos humanos. Las reglas se pueden definir en el firewall según la necesidad y las políticas de seguridad de la organización.

Desde la perspectiva de un servidor, el tráfico de red puede ser saliente o entrante. Firewall mantiene un conjunto distinto de reglas para ambos casos. La mayor parte del tráfico saliente, originado en el propio servidor, se permite pasar. Aún así, siempre es mejor establecer una regla sobre el tráfico saliente para lograr más seguridad y evitar comunicaciones no deseadas.

El tráfico entrante se trata de manera diferente. La mayor parte del tráfico que llega al cortafuegos es uno de estos tres protocolos principales de la capa de transporte: TCP, UDP o ICMP. Todos estos tipos tienen una dirección de origen y una dirección de destino. Además, TCP y UDP tienen números de puerto. ICMP usa un código de tipo en lugar del número de puerto que identifica el propósito de ese paquete.

Política predeterminada: es muy difícil cubrir explícitamente todas las reglas posibles en el firewall. Por este motivo, el cortafuegos siempre debe tener una política predeterminada. La política predeterminada solo consta de acción (aceptar, rechazar o descartar).

Supongamos que no se define ninguna regla sobre la conexión SSH al servidor en el firewall. Por lo tanto, seguirá la política predeterminada. Si la política predeterminada en el firewall está configurada para aceptar , cualquier computadora fuera de su oficina puede establecer una conexión SSH con el servidor. Por lo tanto, establecer la política predeterminada como descartar (o rechazar) siempre es una buena práctica.

Generación de Firewall

Los cortafuegos se pueden clasificar en función de su generación.

- Firewall de filtrado de paquetes de primera generación: el firewall de filtrado de paquetes se utiliza para controlar el acceso a la red al monitorear los paquetes salientes y entrantes y permitirles pasar o detenerse según la dirección IP, los protocolos y los puertos de origen y destino. Analiza el tráfico en la capa del protocolo de transporte (pero utiliza principalmente las primeras 3 capas).

Los cortafuegos de paquetes tratan cada paquete de forma aislada. No tienen la capacidad de saber si un paquete es parte de un flujo de tráfico existente. Solo puede permitir o denegar los paquetes en función de los encabezados de paquetes únicos.El cortafuegos de filtrado de paquetes mantiene una tabla de filtrado que decide si el paquete se reenviará o descartará. A partir de la tabla de filtrado dada, los paquetes se filtrarán de acuerdo con las siguientes reglas:

- Los paquetes entrantes de la red 192.168.21.0 están bloqueados.

- Los paquetes entrantes destinados al servidor TELNET interno (puerto 23) están bloqueados.

- Los paquetes entrantes destinados al host 192.168.21.3 están bloqueados.

- Se permiten todos los servicios conocidos a la red 192.168.21.0.

- Cortafuegos de inspección con estado de segunda generación: los cortafuegos con estado (realiza la inspección de paquetes con estado) pueden determinar el estado de conexión del paquete, a diferencia del cortafuegos de filtrado de paquetes, que lo hace más eficiente. Realiza un seguimiento del estado de la conexión de red que viaja a través de él, como los flujos TCP. Por lo tanto, las decisiones de filtrado no solo se basarían en reglas definidas, sino también en el historial del paquete en la tabla de estado.

- Firewall de capa de aplicación de tercera generación: el firewall de capa de aplicación puede inspeccionar y filtrar los paquetes en cualquier capa OSI, hasta la capa de aplicación. Tiene la capacidad de bloquear contenido específico, también reconoce cuando ciertas aplicaciones y protocolos (como HTTP, FTP) están siendo mal utilizados.

En otras palabras, los firewalls de la capa de aplicación son hosts que ejecutan servidores proxy. Un servidor de seguridad proxy evita la conexión directa entre ambos lados del servidor de seguridad, cada paquete tiene que pasar a través del servidor proxy. Puede permitir o bloquear el tráfico según reglas predefinidas.Nota: Los cortafuegos de la capa de aplicación también se pueden utilizar como traductor de direcciones de red (NAT).

- Firewalls de próxima generación (NGFW): los firewalls de próxima generación se están implementando en estos días para detener las brechas de seguridad modernas, como los ataques de malware avanzados y los ataques a la capa de aplicación. NGFW consta de inspección profunda de paquetes, inspección de aplicaciones, inspección SSL/SSH y muchas funcionalidades para proteger la red de estas amenazas modernas.

Tipos de cortafuegos

Los cortafuegos son generalmente de dos tipos: basados en host y basados en red.

- Cortafuegos basados en host: el cortafuegos basado en host se instala en cada Node de la red y controla cada paquete entrante y saliente. Es una aplicación de software o conjunto de aplicaciones, viene como parte del sistema operativo. Se necesitan cortafuegos basados en host porque los cortafuegos de red no pueden proporcionar protección dentro de una red de confianza. El firewall del host protege a cada host de ataques y accesos no autorizados.

- Cortafuegos basados en red: función de cortafuegos de red a nivel de red. En otras palabras, estos firewalls filtran todo el tráfico entrante y saliente a través de la red. Protege la red interna filtrando el tráfico usando reglas definidas en el firewall. Un firewall de red puede tener dos o más tarjetas de interfaz de red (NIC). Un firewall basado en red suele ser un sistema dedicado con software propietario instalado.

Ambos tipos de cortafuegos tienen sus propias ventajas.

Referencias:

https://en.wikipedia.org/wiki/Firewall_(computing)

https://www.cisco.com/c/en_in/products/security/firewalls/what-is-a-firewall.html

http:/ /nptel.ac.in/courses/106105084/31

Este artículo es una contribución de Abhishek Agrawal . Escriba comentarios si encuentra algo incorrecto o si desea compartir más información sobre el tema tratado anteriormente.

Publicación traducida automáticamente

Artículo escrito por GeeksforGeeks-1 y traducido por Barcelona Geeks. The original can be accessed here. Licence: CCBY-SA